Guerre di Rete – Le indagini online dopo Capitol Hill

Riprendiamo questa interessante puntata di Guerre di Rete – una newsletter di notizie cyber a cura di Carola Frediani che tratta tra le altre cose delle conseguenze sul campo del virtuale dell’assalto a Capitol Hill. Buona lettura!

NB. Abbiamo invertito l’ordine della pubblicazione originale inserendo l’aggiornamento sulla campagna donazioni per sostenere Guerre di Rete al fondo invece che in cima al testo al fine di facilitare la lettura.

CAPITOL HILL

La caccia a chi ha assaltato il Campidoglio

In queste settimane post-Capitol Hill, in cui si sta un po’ tutti a raccogliere cocci rotti e a cercare il modo di rimetterli a posto, le vicende che arrivano dagli Stati Uniti continuano ancora ad assomigliare a una serie cyberpunk. Dopo il grande deplatforming di cui abbiamo parlato la scorsa settimana, cioè con Trump, QAnon e altri sostenitori dell’assalto al Congresso messi al bando dalle principali piattaforme, abbiamo anche assistito sui social alla caccia a chi aveva fatto irruzione al Campidoglio. Una serie di cittadini americani si sono improvvisati investigatori digitali e si sono messi ad analizzare l’ampio repertorio iconografico, nonché tracce e dati disseminati in giro da partecipanti, osservatori, media, in quel famigerato 6 gennaio. Il Los Angeles Times ha intervistato diverse persone che si sono dedicate a cercare di identificare gli assalitori, per passare le informazioni all’Fbi. Alcune di queste si sono organizzate attorno ad hashtag come #SeditionHunters (“cacciatori di sedizione”, qui un esempio), e hanno dato ai sospetti da individuare dei nomi/hashtag provvisori per facilitare la ricerca e condivisione di informazioni. Del resto, è stata la stessa polizia di Washington, il 7 gennaio, a pubblicare foto di sospetti e a chiedere al pubblico di identificarli, ricevendo 17mila segnalazioni in un solo giorno. Ma mentre questa ricerca veniva fatta, in alcuni casi, da specialisti della cybersicurezza e dell’analisi su fonti aperte come John Scott-Railton, ricercatore al Citizen Lab, o anche dal gruppo di giornalismo investigativo Bellingcat, l’emergere di indagini spontanee e crowdsourced ha preoccupato vari osservatori, specie per il rischio di errori, di esporre identità in pasto al pubblico, e di altre possibili conseguenze. Tra l’altro alcuni ricercatori hanno anche applicato tecnologie di riconoscimento facciale per individuare soggetti, segnala Vice.

Scorri a destra e… denuncia

Perfino le app di dating intervenivano. L’app Bumble, e il gruppo Match, che controlla app di appuntamenti come Tinder, OkCupid e altre, bloccavano gli account di persone che in modo riconoscibile (perché magari avevano pubblicato proprie foto dell’evento) avevano partecipato all’assalto a Capitol Hill (Cnet). Nel mentre alcuni utenti delle app si improvvisavano di nuovo investigatori e si mettevano a contattare i profili che sfoggiavano foto dell’assalto non per rimorchiare, ma per avere più informazioni da passare all’Fbi, riferisce il Washington Post.

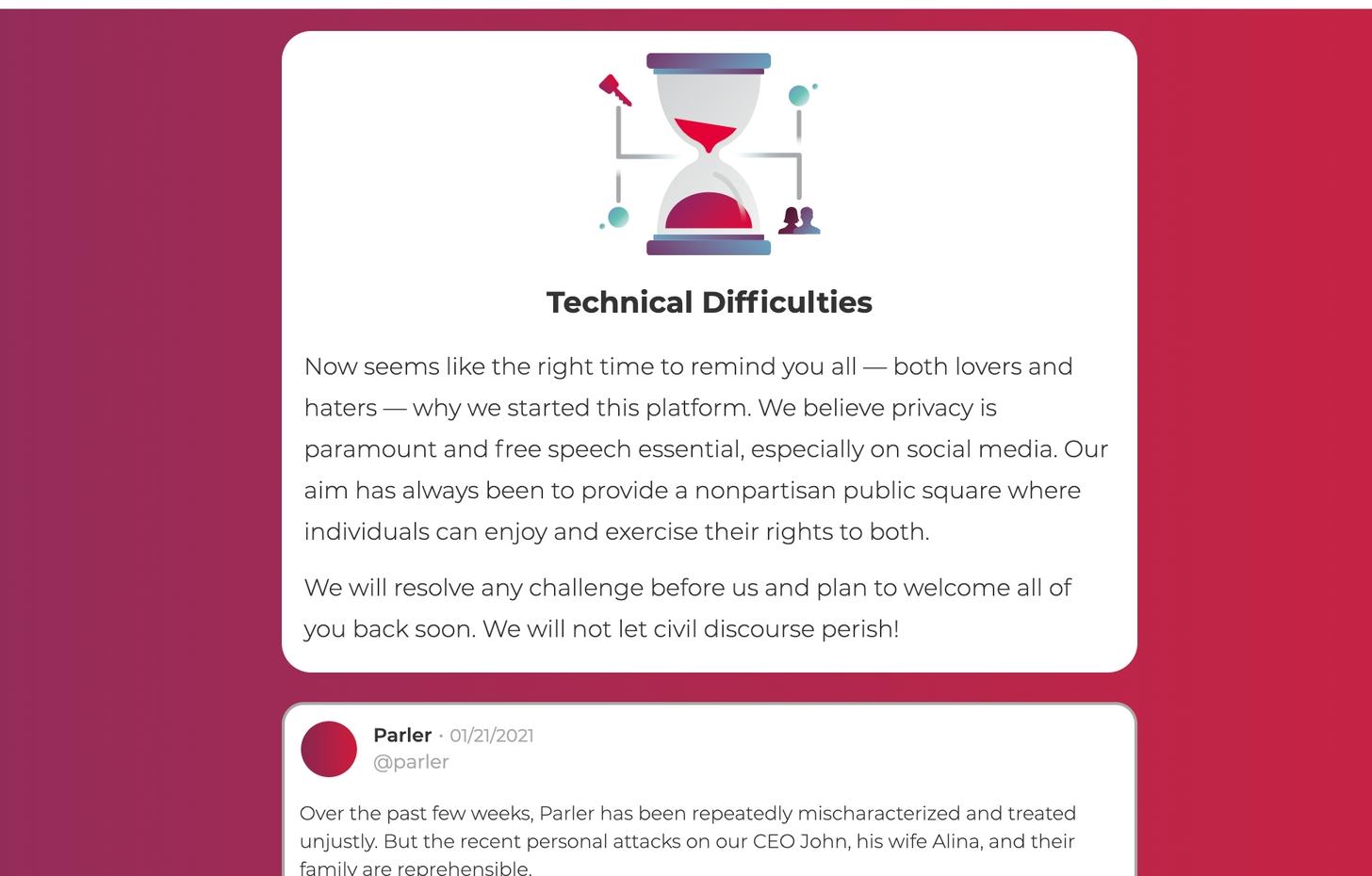

Analisi dei video di Capitol Hill

Il gruppo di giornalismo investigativo ProPublica ha pubblicato un sito interattivo con oltre 500 video sui fatti del 6 gennaio a Washington, presi da Parler, il social network inondato da sostenitori di Trump, ma soprattutto da sostenitori dell’assalto a Capitol Hill, seguaci delle teorie del complotto di QAnon, e della destra estrema. Quel Parler che nei giorni scorsi è stato cacciato da varie piattaforme e servizi digitali per non aver moderato gli incitamenti alla violenza, come raccontato la scorsa volta. ProPublica infatti dice di aver ottenuto i video da un anonimo programmatore che avrebbe archiviato 1 milione di clip prima che Parler andasse offline. La testata avrebbe dunque preso 2500 video selezionati sulla base della data e della localizzazione, e poi la redazione ne avrebbe scelto 500 ritenuti di interesse pubblico e rilevanti per l’attacco al Campidoglio.

Le tracce digitali, l’Fbi e le soffiate

Di sicuro gli assalitori di Capitol Hill hanno lasciato una quantità di prove a loro carico per tutta la rete. Il modo in cui sono state fatte alcune indagini si può ricavare dalla lettura di alcune deposizioni giudiziarie e incriminazioni. In un caso esaminato da Guerre di Rete, ad esempio, l’Fbi aveva pubblicato online l’immagine di un uomo molto attivo nell’irruzione al Campidoglio, chiamandolo con un numero, “73”. E nel giro di pochissimi giorni, la polizia federale ha ricevuto due diverse segnalazioni da due persone che lo conoscevano, che erano suoi contatti su Facebook, e che hanno quindi fornito vari dettagli su quello che l’uomo postava sul social (ad esempio contenuti di QAnon, ma soprattutto un video in cui mostrava di essere stato a Capitol Hill). L’uomo ha poi confermato all’Fbi di aver fatto irruzione nell’edificio, pur cercando di minimizzare la propria azione.

QAnon descritta dall’Fbi

La deposizione in questione da parte dell’agente dell’Fbi che racconta questa storia è interessante perché, in una lunga nota a piè di pagina, si lancia anche in una descrizione di QAnon, che – hanno commentato alcuni giornalisti – è sempre molto difficile da riassumere in modo sintetico in un articolo. Vediamo dunque come se l’è cavata l’Fbi: “QAnon è una famigerata, estesa, anti-establishment teoria del complotto, nata da dei post su bacheche online pubblicati da un anonimo noto come Q. Q sostiene di essere un funzionario governativo di alto livello con accesso a informazioni segrete. Centrale nella teoria del complotto di QAnon è la falsa credenza che il mondo sia governato da una cricca di pedofili satanisti e trafficanti di bambini (che perlopiù include politici Democratici di primo piano, dipendenti governativi del cosiddetto Deep State, giornalisti e l’élite di Hollywood) e che il presidente Trump stia segretamente lavorando con Q e altri per abbattere la cricca. Molti seguaci di QAnon (noti come Anons) si definiscono “soldati digitali” e credono di essere coinvolti in una epica battaglia tra il bene e il male, le forze dell’oscurità e quelle della luce. Dopo l’elezione del 3 novembre 2020, molti seguaci di QAnon hanno iniziato a diffondere teorie false e sconfessate su massicce frodi alle elezioni e sul fatto che le presidenziali 2020 sarebbero state “rubate” al presidente Trump. Altri prominenti membri di QAnon hanno esortato gli “Anons” a “fidarsi del piano”, ritenendo illusoria la vittoria del presidente-eletto Biden e parte di un contorto piano di Q e altri per rivelare i crimini della cricca al mondo, col risultato di ottenere un secondo mandato per il presidente Trump. I credenti di QAnon attendono due grandi eventi, che chiamano la Tempesta (The Storm) e il Grande Risveglio (Great Awakening). La Tempesta si riferisce a un giorno di violenza che provocherà arresti di massa, processi militari, ed esecuzioni tra i membri della cricca. Secondo il credo QAnon, la tempesta sarà seguita dal grande risveglio che si riferisce alla credenza per cui la dottrina centrale di QAnon sarà rivelata al mondo”.

Il vero risveglio di QAnon

Non esattamente il massimo della sintesi, ma in realtà il minimo necessario per capire di cosa stiamo parlando. Certo, con il giuramento di Biden, per molti QAnon è arrivato il momento della verità, o di un lume di verità. Che ne è infatti della teoria se il secondo mandato di Trump è andato a farsi benedire? Se i processi e le incarcerazioni riguardano gli assalitori del Campidoglio? Alcuni vedono una spaccatura fra chi comincia ad avere dei dubbi e chi è pronto a buttarsi con un tuffo carpiato in una nuova, ancora più contorta spiegazione.

– Intervista all’uomo che molti seguaci di QAnon ritenevano fosse Q – Politico (inglese)

Parler anglais? No, russo

Nel frattempo Parler – social rifugio della destra estrema americana, che era stato mollato da Google, Apple, ma soprattutto dai servizi di hosting di Amazon – è tornato parzialmente online, con il suo sito e un messaggio del suo ad, John Matze, che diceva che stavano ripristinando le funzionalità del servizio. L’indirizzo IP usato porta a una società russa, DDos-Guard, che offre vari servizi, inclusa la protezione da attacchi di negazione distribuita del servizio (DDoS), ha scritto Reuters per prima, aggiungendo che DDoS-Guard avrebbe fra i suoi clienti vari siti governativi russi (ad esempio il ministero della Difesa, aggiunge il Guardian). Tuttavia alla testata The Hill, DDos-Guard avrebbe detto di non fornire a Parler il servizio di hosting. Idem a Wired. Nel mentre però DDos-Guard ha avuto pure i suoi problemi (KrebsonSecurity)

Come si sta muovendo Facebook

Secondo alcuni numeri diffusi da Facebook, da agosto il social avrebbe rimosso, per quanto riguarda QAnon: 3300 pagine; 10500 gruppi; 510 eventi; 18300 profili Facebook; 27300 account Instagram (qui il comunicato Facebook). Dice infatti il social: “Rimaniamo vigili nel far rispettare la nostra policy su Organizzazioni e Individui Pericolosi contro movimenti sociali militarizzati e reti del complotto che inducono alla violenza come QAnon”.

Eppure in questi giorni sotto la lente è di nuovo finito il sistema di raccomandazioni di Facebook, e in particolare quello in merito ai gruppi. Secondo The Markup, Facebook aveva detto di non raccomandare i gruppi politici o sociali (accusati da alcune ricerche di spingere utenti verso contenuti estremisti o polarizzanti) ma nella realtà ancora a dicembre e gennaio continuava a suggerire tali gruppi.

Nel frattempo mentre YouTube per ora ha prolungato la messa al bando del canale dell’ex-presidente per almeno una settimana, Facebook sembra non volere ancora togliere il ban sul profilo di Trump, e la durata dello stesso resterebbe “indefinita” per ora, scrive NBC.

Poco dopo Facebook è uscita con una comunicazione ufficiale in cui annunciava di aver affidato il caso, ovvero la decisione sulla sospensione di Trump, all’Oversight Board, un comitato di controllo di 40 autorevoli esperti (giornalisti, ex politici, premi Nobel) entrato in funzione qualche mese fa con il compito di decidere sui casi più spinosi di rimozione dei contenuti. In attesa delle decisione, Trump resterà sospeso. Come spiega la stessa comunicazione del Board, “i membri decideranno se il contenuto in questione violava i valori e gli standard di comunità di Facebook. E se la rimozione di Facebook del contenuto rispettava gli standard internazionali sui diritti umani, inclusa la libertà di espressione e altri diritti”. Ecco la lista dei membri del comitato di controllo.

Il dibattito sulle piattaforme, il free speech e modelli di business

Intanto il dibattito sul ruolo delle piattaforme in tutta questa vicenda continua. Da noi, su Il Post, Carlo Blengino sostiene che il problema è complesso perché mescola due questioni diverse: 1) la libertà di espressione e suoi confini 2) il ruolo e potere delle società commerciali che governano le tecnologie digitali.

Sul punto 1 (il punto 2 verrà affrontato in un articolo successivo) l’autore scrive: “Poiché la libertà di comunicare informazioni comprende anche quella di non comunicarle, se la rimozione di un contenuto da un social network è determinata da una scelta del gestore della piattaforma, tale scelta è pacificamente protetta dal diritto fondamentale alla libertà di espressione. Una norma che imponesse a soggetti privati di non rimuovere contenuti o che viceversa imponesse loro di cancellarne altri (al di là dei contenuti riconosciuti illegali) costituirebbe una inammissibile ingerenza dello Stato nella libertà di espressione degli utenti e in quella, identica, degli stessi gestori delle piattaforme di condivisione”. Questo è un tema spesso evidenziato da commentatori americani in merito al primo emendamento, ad esempio. Ma a questa constatazione aggiungerei un ulteriore ragionamento che fa negli Usa Benedict Evans, e che in parte riporto qua: “Facebook, Twitter e gli altri social non sono editori, così come lo è un giornale; e non sono neanche compagnie telefoniche. Sono qualcosa di diverso. Ed è per questo che è così difficile inquadrare molti dei problemi sollevati su moderazione e libertà di parola. Perché “internet e le piattaforme sociali rompono molte definizioni di diversi tipi di (libertà di) parola, eppure in qualche modo si ritiene che Facebook / Google / Twitter debbano ricreare quell’intero affresco di duecento anni di strutture e consenso implicito (che ha regolato il free speech) e rispondere così a tutte queste domande, dai loro uffici nella Bay Area di San Francisco, per gli Usa e il Myanmar, adesso. Vogliamo che rimettano tutto a posto, ma non sappiamo esattamente che significa” – Benedict Evans

Da notare che la posizione di Evans (né editore, né telco) era sostenuta anche da Mark Zuckerberg.

Per mettere tutto a posto, o quasi tutto, o almeno una parte, invece, John Battelle scrive che il punto non è cosa e come moderare o la discussione su quella legge che protegge le piattaforme da una serie di azioni legali per i contenuti pubblicati da altri (la sezione 230 del Communications Decency Act) bensì mettere mano al business model, spostare il potere sull’accesso alle informazioni dagli algoritmi agli utenti.

– L’elenco di tutte le aziende (non solo quelle digitali) che hanno preso provvedimenti o si sono distanziate da Trump in vario modo – NYT

US TECH

Che geopolitica tech sarà quella di Biden?

Ma che politiche tecnologiche dovremo aspettarci dalla nuova amministrazione Biden? Il dibattito su se e come modificare la sezione 230 del Communications Decency Act resterà, ma secondo alcuni verrà lasciato al Congresso. Diciamo che in questo momento la maggior parte dell’attenzione è sulle nomine che segneranno la direzione nelle politiche antitrust (Reuters). Nel mentre arriva una prima decisione importante, per chi segue temi privacy: il licenziamento di Michael Pack, che era stato messo da Trump a capo di Voice of America e una serie di altri media e organizzazioni tech finanziate dal governo americano, incluso l’Open Technology Fund, incubatore di tecnologie orientate alla privacy e alla sicurezza come la stessa Signal (nata da lì) e altre (Tor, Tails, ecc) (NBC). Avevo scritto della questione in questa newsletter.

Altra notizia importante: alla guida della Federal Communications Commission una donna (la seconda nella storia della Commissione federale sulle comunicazioni), Jessica Rosenworcel, sostenitrice della neutralità della Rete (NBC).

STATI E SOCIAL

Prove di blocco social

La Turchia ha vietato la pubblicità su Twitter, Periscope e Pinterest perché non si sarebbero conformate alla nuova legge sui social media, che li obbligava a designare un rappresentante locale – Reuters

APP MESSAGGISTICA

Allora uso Whatsapp, Telegram o Signal?

Come conseguenza dei discussi aggiornamenti sulle condizioni d’uso di Whatsapp, si è risvegliato il dibattito su cosa usare tra le tre principali app di messaggistica cifrata (le tre che più spesso ricorrono nelle discussioni, in realtà ce ne sono molte altre, ma per ora stiamo a queste): Whatsapp, Telegram e Signal. Una bella live organizzata da Cybersayan (qui VIDEO) con vari esperti ha spiegato in dettaglio il funzionamento di queste app lato privacy/security. Eviterei di riassumere questioni che in realtà non sono riassumibili in due frasi, se siete interessati ascoltate il video. Ok, ci ripenso e tento comunque una spericolata sintesi (prendetela come tale per favore, cioè cum grano salis): i dubbi/limiti relativi a Whatsapp si concentrano sulla proprietà (è di Facebook) e sul codice sorgente chiuso; i dubbi/limiti relativi a Telegram si concentrano su un design generale che non appare da principio interamente concentrato sulla security; i dubbi/limiti relativi a Signal si focalizzano su uso ancora ridotto, poche risorse rispetto ad altri e scarsa usabilità (e dipendenza da numero di telefono ma questa caratteristica è comune a tutti e tre, con un caveat su Telegram).

I punti di forza invece sono: per Whatsapp il numero di utenti e l’usabilità; per Telegram la possibilità di farsi contattare da un altro utente senza dare proprio numero e la quantità di funzioni che lo rendono di fatto un social network (cito Gerardo Di Giacomo); per Signal il fatto di essere una fondazione nata con una missione molto forte sulla sicurezza, il design orientato alla stessa e il protocollo usato, e la minimizzazione dei metadati raccolti. Ho sicuramente dimenticato qualcosa, ma vedetevi il video. Molti esperti del tema usano tutte e tre le app, in modo diverso. Deve però essere chiaro che la sicurezza non si esaurisce mai in un protocollo crittografico, in una app e nemmeno in uno strumento tecnologico. Si estende infatti alla sicurezza del device utilizzato, ai comportamenti dell’utente e di coloro con cui comunica. La mia opinione personale è che l’app ma diciamo pure la tecnologia più sicura sia un bilanciamento fra le sue inerenti proprietà tecnico/strutturali e la capacità dell’utente di conoscerle e usarle. Insomma è sicura quella tecnologia di cui l’utente conosce anche bene funzionamento e limiti. La fiducia nelle proprietà di sicurezza di una tecnologia non bene dominata o conosciuta rischia infatti di essere più pericolosa dell’utilizzo cauto e critico di uno strumento imperfetto. Ma ovviamente questi sono i miei 2 centesimi, come dicono gli inglesi,.

Qui c’è anche un thread di Ola Bini che parla anche di altre app (Threema, Wire ecc)

E qui una analisi delle app fatta da Le Alternative.

AI E DIRITTI

Avevano usato le foto utenti per allenare una AI, ora devono cancellare tutto

Nel 2019 era emerso sui media, da una indagine di NBCnews, che la app Ever usata per la conservazione delle foto aveva silenziosamente raccolto miliardi di immagini di utenti e le aveva usate per allenare degli algoritmi di riconoscimento facciale poi venduti ai militari americani. Due anni dopo, negli Usa, la Commissione federale sul commercio (FTC) ha obbligato la società madre, Paravision, a cancellare non solo tutte le foto ottenute indebitamente e segretamente, ma anche gli stessi algoritmi realizzati usando quei dati. La decisione è interessante proprio perché va a colpire gli algoritmi di AI e perché l’app Ever non è stata certo l’unica a indulgere in questa pratica – OneZero. Il comunicato FTC.

AI, FAKE E DEMOCRAZIA

Contromisure contro i commenti online generati da AI

Ancora a proposito di intelligenza artificiale. Negli Stati Uniti il sito del governo federale che raccoglie osservazioni da parte del pubblico su leggi e regolamenti sta prendendo contromisure contro la pubblicazione di commenti falsi, generati da sistemi automatizzati. Lo stesso sta facendo il Centers for Medicare and Medicaid Services, dopo che qualche tempo fa un ricercatore ha dimostrato di poter pubblicare commenti creati attraverso un sistema di intelligenza artificiale, GPT-2, un programma rilasciato da OpenAI, una azienda di San Francisco. Il ricercatore ha poi usato un software per sottoporre in modo automatico quei commenti sul sito. E quando li ha fatti vedere a dei volontari, questi non riuscivano a distinguere le osservazioni autentiche, scritte da persone in carne e ossa, da quelle generate dal programma di AI (Wired).

CYBERSECURITY

Occhio alle offerte di lavoro su Linkedin, inviti Zoom, mail Netflix

Stanno circolando delle finte offerte di lavoro su Linkedin, in cui i truffatori impersonano dei dipendenti delle risorse umane di aziende. Quando la vittima accetta l’offerta, tarata sul suo profilo, riceve un pdf con le indicazioni di andare su un sito dove immettere anche una serie di informazioni bancarie. Ma si tratta di una truffa, segnala Vice. Se avete avuto esperienze simili, fatemi sapere. Per riportare scam a Linkedin questo è il link.

In generale l’obiettivo di questo genere di truffe sembra essere di tipo economico: accedere a informazioni rilevanti per prelevare denaro alla vittima. In altri casi finte offerte di lavoro da finti recruiter su Linkedin sono servite a infettare invece dipendenti di un’azienda target, in modo da accedere poi ai dati corporate attraverso di loro.

In Uk sono stati segnalati tentativi di phishing che simulano di essere una mail Netflix che chiede di aggiornare le informazioni di pagamento, pena il blocco dell’account. Tra le aziende stanno circolando anche mail di phishing a tema Zoom, il software di video conferenza che ha spopolato col lockdown. E’ uno scam che esiste da mesi, ma sembra aver avuto un revival da dicembre. Anche qui, mai accettare inviti inaspettati, o da persone non identificate. E’ bene anche controllare i link prima di cliccarci (tenendo presente che nel caso di Zoom i domini ufficiali sono Zoom.com e Zoom.us, se già il dominio è diverso deve scattare un mega campanello d’allarme)

– Qui alcune info generali in inglese da Zoom sulla sicurezza dei meeting online.

Revival in Italia anche di una truffa di assistenza tecnica, in cui finti dipendenti/consulenti Microsoft ti chiamano per dirti che c’è un problema col tuo pc e devono poter accedere da remoto.

PRIVACY

Non si scherza col Garante italiano

Il Garante della Privacy ha disposto per la nota app TikTok il blocco dell’uso dei dati degli utenti per i quali non sia stata accertata l’età anagrafica. La decisione è arrivata dopo che una bambina di 10 anni di Palermo è morta per cause ancora da chiarire, ma col sospetto che possa essere stata influenzata da una qualche sfida che girava sulla app (anche se ancora deve essere accertata la dinamica dei fatti). Tuttavia, in considerazione della gravità di quello che sembra essere successo a Palermo e riprendendo una contestazione già avanzata a dicembre (dove si contestavano scarsa attenzione alla tutela dei minori; facilità con la quale è aggirabile il divieto, previsto dalla stessa piattaforma, di iscriversi per i minori sotto i 13 anni; poca trasparenza e chiarezza nelle informazioni rese agli utenti; uso di impostazioni predefinite non rispettose della privacy), il Garante ha deciso di vietare il trattamento dei «dati degli utenti che si trovano sul territorio italiano per i quali non vi sia assoluta certezza dell’età e del rispetto delle disposizioni collegate al requisito anagrafico» fino al 15 febbraio, scrive Martina Pennisi su Corriere. “«Per noi corrisponde tecnicamente a un blocco selettivo degli under 13: la verità è che l’app non è presumibilmente in grado di verificare l’età degli altri e dovranno bloccare tutto» spiega Guido Scorza, componente del Collegio del Garante e relatore del provvedimento”.(…)

“Il problema è generalizzato e varrebbe in principio per tutti i social. TikTok in particolare è nel mirino perché lo usano soprattutto teenager e persino bambini”, ha commentato il giurista Marco Martorana a Repubblica.

Qui il provvedimento.

Ma il Garante italiano per la protezione dei dati personali è anche in vetta alla classifica delle sanzioni comminate in relazione al GDPR, il Regolamento europeo sulla privacy. E questo malgrado il numero di data breach, violazioni di dati, notificati alle autorità di regolamentazione sia più basso di altri Paesi. Il nostro Garante infatti ha comunque inflitto multe per un valore superiore ai 69,3 milioni di euro, scrive il Corriere delle Comunicazioni. Germania e Francia sono al secondo e al terzo posto, con rispettivamente 69,1 milioni e 54,4 milioni di euro.

“In totale, a partire da quando il Gdpr è entrato in vigore, sono state registrate più di 281mila notifiche di violazione dei dati personali, con Germania (77.747), Paesi Bassi (66.527) e Regno Unito (30.536) in cima alla classifica per numero di data breach notificate alle autorità di regolamentazione. Francia e Italia, che contano una popolazione superiore rispettivamente ai 67 milioni e ai 62 milioni di persone, nello stesso periodo hanno registrato solo 5.389 e 3.460 notifiche di violazione dei dati personali, dimostrando le differenze culturali nell’approccio alla notifica delle violazioni”, prosegue CorCom. I dati arrivano da questo report di DLA Piper.

In questi giorni il Garante ha lanciato anche un VIDEO per raccontare cos’è la privacy.- Come i media dovrebbero coprire le notizie di suicidio – Valigia Blu (archivio)

ANGOLO SOLARWINDS

Questa è una incredibile e sottovalutata storia di cybersicurezza e cyberspionaggio, che investe governi e aziende. Questa newsletter se n’è occupata qua e prima ne avevo scritto su Valigia Blu e continuerò a seguire la vicenda. Se avete segnalazioni, mandatemele (anche con questa piattaforma per segnalazioni anonime).

Si aggiungono nuove vittime e nuovi dettagli su tecniche di attacco

Continuano dunque a uscire dettagli sulla campagna di cyberspionaggio che ha colpito il governo Usa ma anche molte aziende, a partire da società tech e di cybersicurezza. Si tratta di quello che viene chiamato SolarWinds hack, perché il modo principale (ma non l’unico) in cui gli attaccanti sono arrivati nei sistemi delle vittime è stato attraverso la compromissione del software di Solarwinds, azienda americana che fornisce servizi per la gestione delle infrastrutture IT in tutto il mondo. Un attacco di supply chain che però potrebbe avere aperto la strada ad altri attacchi simili, in quella che nella scorsa newsletter definivo una matrioska.

In questi giorni sono uscite varie novità. Intanto è emerso che ad essere violata è stata anche Malwarebytes, una nota società di servizi di cybersicurezza (la quarta ad essere attaccata con diversi esiti, dopo Crowdstrike, Fireeye e includendo la stessa Microsoft). La stessa azienda ha confermato che gli attaccanti avrebbero avuto accesso ad alcune email interne, pur senza aver compromesso sistemi interni o di produzione. Non sarebbero però passati attraverso gli aggiornamenti malevoli del software di Solarwinds ma, dicono, attraverso un “prodotto di protezione email inattivo all’interno della nostra istanza (tenant) Office 365 che ha permesso l’accesso a un limitato sottogruppo (subset) delle email interne aziendali”(Infosecurity).

Se la compromissione di Malwarebytes ha colpito vari osservatori, sempre in questi giorni si è aggiunta una analisi di Microsoft che mostra come gli attaccanti siano stati particolarmente attenti a nascondersi nei network in cui si erano intrufolati. Si stima infatti che questi abbiano passato circa un mese nel selezionare le vittime e organizzare gli stadi successivi di infezione, “preparando degli impianti unici di Cobalt Strike [uno strumento di sicurezza offensiva usato sia da red team che da veri attaccanti, ndr] così come l’infrastruttura di comando e controllo” (Zdnet).

Dicevamo che gli attaccanti hanno usato varie tecniche, al di là degli aggiornamenti di Solarwinds. Fireeye ne ha individuato 4. Secondo alcuni commentatori, le più insidiose sono Golden SAML e la backdoor Azure AD, perché “l’attaccante si pone come un utente di una organizzazione e aggira i controlli di sicurezza primari che dovrebbero proteggere da account compromessi: password e MFA [Multi Factor Authentication]”- SCMagazine

L’analisi Fireeye.

IRAN

Giro di vite sui minatori bitcoin

Dopo aver aperto alle criptovalute e a Bitcoin, ora l’Iran sembra voler dare un giro di vite, soprattutto sulle attività di mining (che “minano” bitcoin) non autorizzate (e che avrebbero dovuto registrarsi entro agosto), accusate di succhiare energia proprio mentre il Paese è in crisi, ha visto crescere i blackout e l’inquinamento. Non tutti sono convinti della spiegazione però. Report di AP.

ANTICENSURA

Brave supporta un protocollo decentralizzato anticensura

Brave è il primo browser con supporto nativo al protocollo IPFS, un progetto che punta a rendere il web decentralizzato, un po’ come la rete BitTorrent. I vantaggi? Accesso ai contenuti più veloce e possibilità di superare problemi tecnici o censura, scrive HWupgrade.

LETTURE/APPROFONDIMENTI VACCINI, ATTACCHI E MEDIA

L’inchiesta sulle email Ema-Pfizer e come i giornalisti dovrebbero trattare materiali ottenuti da un furto informatico

Valigia Blu

5G

La notte che bruciammo le antenne del 5G

“Tra la fine dell’inverno e la primavera del 2020, gli attacchi alle antenne telefoniche si sono verificati in Olanda, Irlanda, Cipro, Belgio, Svezia, Finlandia, Francia e anche Italia; a Maddaloni, provincia di Caserta, migliaia di famiglie sono rimaste senza la connessione Internet per alcuni giorni dopo l’incendio di alcune antenne 3G e 4G”

Leonardo Bianchi su Valigia Blu.

CINA

Tech Files, il programma sulla storia tech della Cina di Simone Pieranni

EVENTI

Intelligenza artificiale – Impatto sulle nostre vite, diritti e libertà – un webinar il 3 febbraio

—–

Innanzi tutto un breve aggiornamento sulla prima campagna donazioni lanciata per sostenere questa newsletter (trovate qua tutti i dettagli, se ve li eravate persi), lanciata il 10 gennaio fino al 10 marzo, con obiettivo 5mila euro.

In questo momento siamo oltre 11mila euro! Davvero un risultato stupendo. Grazie a tutti quelli che stanno partecipando, per ora siamo oltre 300 donatori (la campagna donazioni prosegue fino al 10 marzo, potete donare qua o con il bottone qua sotto).

Sono partiti i primi adesivi, molti altri sono ancora da imbustare ma arriveranno. Tanti anche i nuovi iscritti, in questo momento siamo oltre gli 8300 totali.

Ricordo anche l’esistenza del sito Guerre di Rete, del profilo Twitter e della pagina Facebook. E dei podcast che trovate qua (su Anchor), qua su Spotify, qua su Apple o su Google podcast. Qui il feed RSS della newsletter invece (per chi usa i feed).

Non abbiamo ancora un canale Telegram ma quello messo in piedi tempo fa da alcuni lettori sui miei articoli in questo momento pubblica in automatico la newsletter.

Last but not least, qui si raccolgono spunti e idee su eventuali numeri speciali della newsletter, numeri tematici, dedicati ad argomenti specifici. Se avete richieste di quello che vorreste leggere mandatele qua, o anche sul profilo Twitter mio o dell’associazione.

NUOVO PODCAST – CHAT DI RETE

A proposito di podcast… C’è un nuovo podcast di Guerre di Rete. Oltre a quello che ripercorre la newsletter della domenica (e che esce il lunedì) si aggiunge Chat di Rete, condotto da me e Vincenzo Tiani (giurista e firma di varie testata su temi digitali e privacy), più ospiti. Insomma un podcast di conversazione, tra me, Vincenzo e vari invitati, sui temi digitali del momento. Partiamo con Arianna Ciccone come ospite. Si parla di Trump, Ue, piattaforme e moderazione -> Ascolta l’episodio

Ti è piaciuto questo articolo? Infoaut è un network indipendente che si basa sul lavoro volontario e militante di molte persone. Puoi darci una mano diffondendo i nostri articoli, approfondimenti e reportage ad un pubblico il più vasto possibile e supportarci iscrivendoti al nostro canale telegram, o seguendo le nostre pagine social di facebook, instagram e youtube.