Anonymous, tutti i retroscena dell’operazione Tango Down

Nessuno voleva guadagnaraci. È questo uno dei dati più interessanti emersi dall’ inchiesta che lo scorso maggio ha portato a una serie di arresti e di perquisizioni di presunti membri di Anonymous. Già, perché allora l’immagine che era circolata sul gruppo era ben diversa: una banda che aveva scalato i vertici del movimento di hacktivisti, approfittando della sua notorietà, per creare problemi ad aziende e porsi come soluzione; un manipolo di cybercriminali che sfruttavano il logo di Anonymous per guadagnarci.

Era l’alba del 17 maggio 2013, quando scattava il più importante giro di vite su Anonymous mai effettuato in Italia. L’operazione Tango Down, condotta dal Cnaipic (Centro nazionale anticrimine informatico per la protezione delle infrastrutture critiche) e dalla procura di Roma, portava alla perquisizione di 10 persone sparse in tutta Italia, e al sequestro di materiale informatico di tutti i tipi (perfino di libri come Inside WikiLeaks). Per quattro erano anche scattati gli arresti domiciliari. Per tutti, l’accusa di associazione a delinquere.

Non c’era scopo di lucro

Bene, oggi, alla luce degli atti d’indagine, possiamo dire che quell’immagine di consorzio criminale non corrispondeva al vero. Le dieci persone in questione sono state indagate – ai quattro arrestati è stata revocata nelle scorse settimane la misura cautelare – per una serie di violazioni informatiche di matrice hacktivista. Lo scopo di lucro non c’è, non è mai menzionato negli atti del Pubblico ministero o del Gip. Che invece dicono esattamente il contrario, ovvero che i comportamenti illeciti contestati non sono stati ispirati a fini di lucro – nota ad esmepio il Gip Alessandro Arturi nell’ordinanza di applicazione degli arresti domiciliari – o a uno specifico disegno eversivo destinato a riflettersi sui valori primari della civile convivenza. Tre righe che spazzano via tutte le definizioni di usurpatori di Anonymous, di profittatori nonché di cyberterroristi.

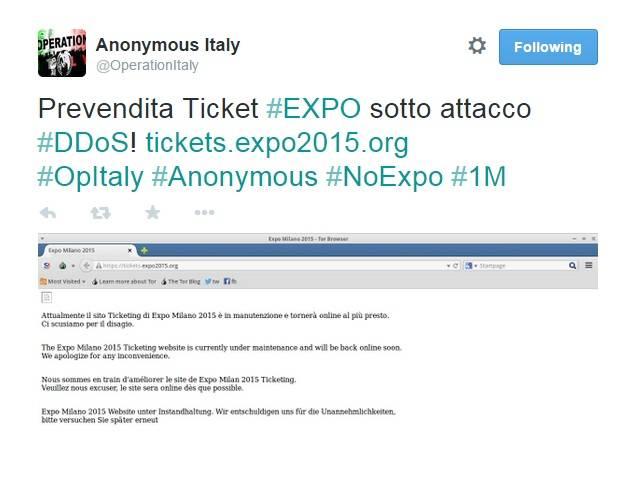

Del resto, come era per altro evidente già dal comunicato della polizia di maggio, gli attacchi informatici contestati nel procedimento sono – lo scrive lo stesso PM – sempre siti governativi/istituzionali o di interesse pubblico: e sono stati tutti rivendicati dal blog di Anonymous Italia all’interno di azioni di protesta politica:Governo.it, Comune.Torino.it, GruppoEquitalia.it, Carabinieri.it,Vatican.va, Bancaditalia.it, Difesa.it, Interno.it, Enel.it, Poliziadistato.it, per citare i più rilevanti.

Perché tale immagine distorta si sia diffusa è un compito che lasciamo ai sociologi della comunicazione. E del resto non è l’unico colpo di scena di un’indagine ampia, complessa, difficile – che Wired qui per la prima volta è in grado di delineare – e i cui esiti potrebbero costituire un precedente importante nel panorama giudiziario e legale italiano, alle prese, come il resto del mondo, con importanti fenomeni sociali e politici legati alla diffusione delle nuove tecnologie.

Associazione a delinquere?

Uno degli aspetti cruciali dell’inchiesta è infatti l’accusa di associazione a delinquere per tutti gli indagati, reato che prevede pene dai tre ai sette anni, e che a prima vista contrasta con molti aspetti peculiari di Anonymous, a partire dalla natura liquida e amorfa di questo movimento. Come sono arrivati dunque gli inquirenti a questa conclusione? È interessante notare che sia il Gip Alessandro Arturi che il PM Perla Lori sembrano aver perfettamente inquadrato il fenomeno generale, tanto da descrivere Anonymous come un’entità che non riconosce veri e propri leader, o partiti che lo controllino, basata dunque sul potere collettivo di un numero indefinito dei suoi partecipanti, che possono compiere azioni a livello individuale o in piccoli gruppi.

Tuttavia in questo humus articolato e indefinito, aggiunge il PM, prendono forma a volte delle associazioni criminali strutturate. Il riferimento esplicito e la pietra di paragone è LulzSec, la nota costola internazionale di Anonymous che si è distinta per una serie di azioni eclatanti di hacking e che è stata poi smantellata con vari arresti. Dunque per gli inquirenti il gruppo di indagati sarebbe stata una sorta di cellula separata dal resto del movimento, un suo direttivo, un LulzSec italiano, anche se diversamente dal quel gruppo gli indagati non hanno mai dato vita nemmeno a una crew con cui rivendicavano le loro azioni: i vari attacchi contestati rientrano tutti nelle attività di Anonymous Italia, un vasto e multiforme gruppo che si riunisce su uno specifico canale di chat, e ha vari account social, oltre che un blog.

Quindi a meno di non voler estendere l’associazione a delinquere a tutta la comunità appena citata – con conseguenze legali notevoli: a quel punto anche interagire nella loro chat potrebbe essere penalmente rilevante; e il dubbio comunque affiora visto che nelle carte Anonymous viene definita a volte “organizzazione internazionale” e a volte “associazione delinquenziale” – l’inchiesta si gioca su come debba essere considerato il gruppo di indagati: una serie di hacktivisti, dall’impegno e dai profili molto diversi, che hanno avuto interazioni principalmente online e che sono accomunati più che altro dall’essere stati individuati dalla polizia; o un gruppo distinto, organizzato, con un programma criminale permanente, insomma un’associazione a delinquere dedita a tutta una serie di reati informatici.

Il ruolo centrale di Preite

Gli inquirenti propendono per questa seconda ipotesi, naturalmente, solo che per farlo si trovano a costruire gran parte dell’inchiesta e dell’impianto accusatorio a partire da un indagato in particolare: Gianluca Preite, uno dei quattro arrestati lo scorso maggio. E Preite – dalle carte dell’indagine emerge molto chiaramente – è tutto fuorché un normale hacktivista. Ingegnere informatico di 35 anni originario di Lecce, era già stato protagonista nel 2005 di un episodio su cui ancora non è stata fatta pienamente luce: aveva infatti intercettatouna conversazione telefonica in cui veniva dato ordine, dall’Italia, di fare fuoco sull’auto che trasportavaNicola Calipari, funzionario dei Servizi, e Giuliana Sgrena, la giornalista del Manifesto sequestrata in Iraq. Per quella vicenda Preite – che si è sempre dichiarato un collaboratore dell’allora Sismi, oggi Aise – nel 2008 è stato rinviato a giudizio per calunnia, diffamazione, accesso abusivo in un sistema informatico, simulazione di reato.

Soprattutto Preite è stato un informatore della stessa polizia. Lo aveva già dichiarato ai tempi dell’arresto il suo avvocato, Carlo Taormina, e lo confermano le carte. Preite è anche stato il primo dei quattro arrestati ad avere revocati gli arresti il 6 settembre scorso: tra le motivazioni dell’ordinanza del tribunale del riesame, oltre alle ragioni di salute, la presa d’atto che l’indagato ha effettivamente collaborato con gli organi investigativi. Per gli inquirenti Preite – noto online come Phate_Lucas – in realtà avrebbe usato la collaborazione con la postale come una copertura per le proprie attività illecite, per avere una sorta di immunità online. Ma resta il fatto che la sua collaborazione risale proprio all’inizio della stretta investigativa sul gruppo, quando il 13 luglio 2011 l’ingegnere del Salento – rileva una annotazione del Cnaipic – si presentò agli uffici dello stesso Centro anticrimine informatico, offrendosi come informatore e fornendo i propri recapiti telefonici. Il primo di una serie di contatti –telefonici, via mail e di persona. Recapiti che sono stati subito intercettati insieme ad altri numeri di telefono ottenuti in una chat di Anonymous da un agente della polizia sotto copertura. Da questi due eventi distinti parte il filone che porta all’Operazione Tango Down. Con Preite che, per la polizia e il Cnaipic, da un lato è l’informatore, che telefona o manda mail a dirigenti della postale, segnalando in anticipo attacchi ed ex-post informazioni sugli attaccanti, dando da subito dettagli su una sorta di gruppo dirigenziale e insistendo sulla pericolosità di Anonymous e di singoli suoi membri; dall’altra, è non solo indagato, ma figura di spicco, centrale del gruppo.

L’intervista alle Iene

Così centrale che l’associazione a delinquere viene formulata anche in base alle sue dichiarazioni: rese, ed è solo uno dei risvolti paradossali della vicenda, nella nota intervista del programma tv Le Iene a un membro di Anonymous trasmessa nel marzo 2012. C’era infatti Preite dietro quella maschera, il presunto agente esterno del Sismi divenuto informatore del Cnaipic. Le sue dichiarazioni sulla natura di Anonymous, come gruppo di persone che agiscono con un fine comune, evidenziano – scrive il PM Lori – come l’appartenenza alla stessa sia diretta conseguenza dell’instaurarsi di un vero e proprio vincolo associativo stabile. In pratica le frasi di Preite dette in trasmissione sono usate per indicare la consapevolezza degli obiettivi del gruppo. Questa consapevolezza, che è uno dei pilastri dell’associazione a delinquere, insieme alla presenza di un programma criminoso, alla struttura organizzativa e al vincolo associativo permanente, per il PM emergerebbe anche da una frase buttata nel canale pubblico di chat dal nick Helel, che per gli inquirenti corrisponde a uno dei quattro arrestati, S.L., 29 anni, di Jesolo: qui è associazione a delinquere solo per esserci. Ma Helel era noto anche per essere, oltre che tecnicamente bravo, anche una persona amante delle provocazioni e delle frasi a effetto. I suoi trollaggi, il modo in cui prendeva in giro altri utenti, se non l’intero canale di chat, erano un fatto risaputo all’interno di Anonymous.

Il rapporto col Cnaipic

L’ambiguo e scivoloso ruolo di Preite nel definire l’immagine di Anonymous di fronte agli inquirenti emerge anche da un altro aspetto. A un certo punto l’ingegnere fa richiesta di porto d’armi alla prefettura di Lecce, che però gli viene negato in quanto si dubita che sussista il requisito di buona condotta. Piuttosto seccato e allarmato, nel novembre 2012 scrive dunque una memoria difensiva che poi la prefettura trasmetterà al Cnaipic.

Qui l’uomo riferisce di collaborare da un anno e mezzo con la polizia postale e con lo stesso Cnaipic; di essere infiltrato in Anonymous; e di non capire come sia possibile che venga negato il porto d’armi a una persona utilizzata dalle forze dell’ordine per l’ottenimento di informazioni utili alle loro indagini. Inoltre dice di aver bisogno di una pistola proprio per difendersi dalle presunte minacce di morte ricevute a suo dire da un altro degli indagati. E a questo punto delinea la sua immagine di Anonymous: non ragazzetti nullafacenti che si divertono a fare un po’ di danni in rete, scrive il Preite, bensì persone molto pericolose, dietro la quali si nascondono lobby molto potenti. Non solo: riferisce che uno degli indagati, lo stesso da cui avrebbe ricevuto minacce, avrebbe fatto sapere la sua identità di informatore a membri della sinistra eversiva antagonista nazionali e internazionali che avrebbero fatto parte di Anonymous. Va osservato però che una nota della Digos successiva a questa data esclude che gli indagati appartengano a formazioni eversive.

Il fatto è che col tempo il Cnaipic appare sempre più dubbioso su Preite, forse si rende conto di avere una patata bollente difficile da gestire, e sembra di capire che a un certo punto abbia provato a sganciare lo scomodo informatore-indagato. D’altra parte, in contemporanea, gli inquirenti stanno disegnando attraverso di lui un grafo sociale di membri di Anonymous: questo perché Preite è molto attivo nel tenere i rapporti con alcuni anons, tanto che con un paio degli altri indagati si telefona, e ne conosce l’identità. Di sicuro Preite – emerge dalle intercettazioni e dai log di chat salvati dalla polizia – è un uomo di relazione: intrattiene rapporti assidui con la stampa, la postale, persone che lavorano nella information security, ex-membri del Tiger Team di Telecom. Gli inquirenti a un certo punto prestano attenzione a una sua collaborazione con un noto giornalista di Mediaset, che nulla ha a che fare con gli hacktivisti: l’ingegnere leccese dovrebbe recuperare degli importanti documenti, una sorta di dossier, su una persona, nonché dei soldi. Un lavoro per cui in un primo tempo viene tirata in mezzo anche una azienda di cybersecurity israeliana. Tra rimandi e contrattempi, viaggi in Svizzera programmati e figure misteriose e indecifrabili quali un certo “rabbino”, non si capisce se l’operazione vada mai in porto. E gli stessi poliziotti che trascrivono le intercettazioni sembrano non avere idea di come valutare tutta la faccenda, che definiscono alquanto fumosa.

Non il solo informatore

Preite non è l’unico informatore di questa storia: c’è anche un ragazzo molto giovane, già noto negli ambienti hacker, che si sarebbe offerto volontario alla postale per dare informazioni sugli hacktivisti. Il problema è che per gli inquirenti avrebbe anche preso parte agli attacchi e quindi finirà indagato con gli altri. Quale che sia la verità giudiziaria sul suo ruolo possiamo allo stato delle cose trarre una prima conclusione: fare l’informatore su Anonymous non conviene.

Un altro dato interessante sono i profili dei diversi indagati, diversissimi dal punto di vista sociologico e psicologico gli uni dagli altri; quasi impossibile pensarli tutti amici o sodali nella vita reale; e molto differenti anche dal punto di vista degli indizi di colpevolezza. Certo, se rientrassero tutti nell’associazione a delinquere, sarebbero punibili indipendentemente dalla dimostrazione di aver commesso una specifica violazione informatica.

Gli agenti sotto copertura

Del resto l’inchiesta Tango Down, esattamente come altre inchieste internazionali sugli hacker, si trova spesso a dover dare la caccia a dei fantasmi, dato che in genere gli hacktivisti nascondo bene le loro tracce digitali. Tranne in alcuni casi in cui hanno commesso errori madornali, utilizzando il loro IP per fare attacchi, o adottando nickname facilmente riconducibili alle loro identità reali, perché magari usati su altri forum anni prima, in genere la loro individuazione è un rompicapo che cerca di mettere insieme le loro dichiarazioni pubbliche online, le informazioni ottenute dagli agenti sotto copertura o da informatori, e i riscontri informatici degli attacchi. Gli inquirenti hanno messo a segno alcuni colpi in verità: a un certo punto uno degli agenti sotto copertura mette in piedi un server, che di fatto è una trappola, su cui fa andare alcuni degli Anonymous per cercare di ottenere i loro indirizzi IP nel caso non siano protetti. Oppure riesce a farsi dare dei numeri di telefono, che saranno intercettati, anche se non tutti daranno dei riscontri. Inoltre emerge l’intenso lavoro di monitoraggio delle chat, ma anche dei social networks, dove nei profili attenzionati vengono vagliati ogni dettaglio, ogni parola.

Il leak Cnaipic

Ma ci sono anche dei grossi punti interrogativi. A dare una svolta alle indagini, oltre alla figura di Preite, c’è un altro evento. Tutto nasce dall’estate calda del 2011. Il 5 luglio sono eseguite una trentina di perquisizioni in tutta Italia contro presunti attivisti di Anonymous per gli attacchi dell’inverno di quell’anno contro siti istituzionali. È il primo blitz. Il 13 luglio Preite si presenta al Cnaipic per dare informazioni. Per di più, il 24 luglio viene attaccato proprio il Cnaipic: è il famoso leak di 8 Gigabyte di documenti riservati prima rivendicato da Anonymous Italia e poi smentito categoricamente dopo solo due giorni. I documenti sono finti, sono veri? All’epoca non si capisce granché. Gli anons presenti in quel periodo riferiscono di averli ricevuti da una crew internazionale nota come NKWT Load (dichiarazione confermata dal fatto che la prima rivendicazione apparsa online è firmata proprio da questa misteriosa crew), e di avere poi smentito l’azione dopo essersi resi conto di essere stati in qualche modo usati. Nota di colore spionistico: secondo gli stessi anons italiani (e l’informazione è riportata anche negli atti) nel passaggio di documenti fu coinvolto anche Sabu, nickname diHector Xavier Monsegur, leader americano di LulzSec che già all’epoca, all’insaputa degli anons, era diventato un informatore dell’Fbi. Proprio quel Sabu che ha “incastrato” Jeremy Hammond, condannato recentemente a 10 anni di carcere per aver hackerato l’azienda di intelligence Stratfor, producendo un leak successivamente pubblicato da WikiLeaks. Molti sospettano che Sabu sia stato usato dai federali per eseguire o dirigere varie azioni di hacking. Non solo: di lui Hammond ha dichiarato: “Non avrei mai violato Stratfor se non ci fosse stato il coinvolgimento di Sabu”.

A ogni modo, tornando al leak Cnaipic, oggi possiamo dire che i documenti erano in parte veri, che il leak ci fu e che il Centro anticrimine informatico sospettò provenisse da un impiegato di un’azienda che lavorava per loro. Nel dubbio furono indagati anche i membri di Anonymous. Per l’impiegato fu poi chiesta l’archiviazione, mentre una seconda pista sull’origine del leak ebbe una conclusione sorprendente. Infatti gli inquirenti avevano trovato nei giorni immediatamente precedenti all’attacco un messaggio di scherno inviato su un form online della polizia e firmato Anonymous: risaliti all’IP, si sono presentati a casa dell’intestatario della connessione internet, salvo scoprire che con tutta probabilità a mandare il messaggio era stato il figlio tredicenne. Che per altro avrebbe reagito all’arrivo degli agenti con visibile disappunto, imprecando e pestando i pugni sul tavolo.

Forse questa scenetta è alla fine quella che sintetizza meglio l’essenza di Anonymous: un’entità inclassificabile, composta dalle personalità più diverse, che ideali comuni ma anche solo i moti imprevedibili del destino avvicinano online. Un fantasma ingigantito dalla sua stessa ombra, dietro cui a volte si può nascondere anche solo un tredicenne. Un movimento che non ha un programma definito ma che cambia in continuazione forme e obiettivi, muovendosi e aggregandosi in modi spesso imprevedibili. Una modalità di protesta e di azione politica non facilmente riconducibile alle forme di antagonismo tradizionale. O a un vincolo associativo delinquenziale.

Ti è piaciuto questo articolo? Infoaut è un network indipendente che si basa sul lavoro volontario e militante di molte persone. Puoi darci una mano diffondendo i nostri articoli, approfondimenti e reportage ad un pubblico il più vasto possibile e supportarci iscrivendoti al nostro canale telegram, o seguendo le nostre pagine social di facebook, instagram e youtube.