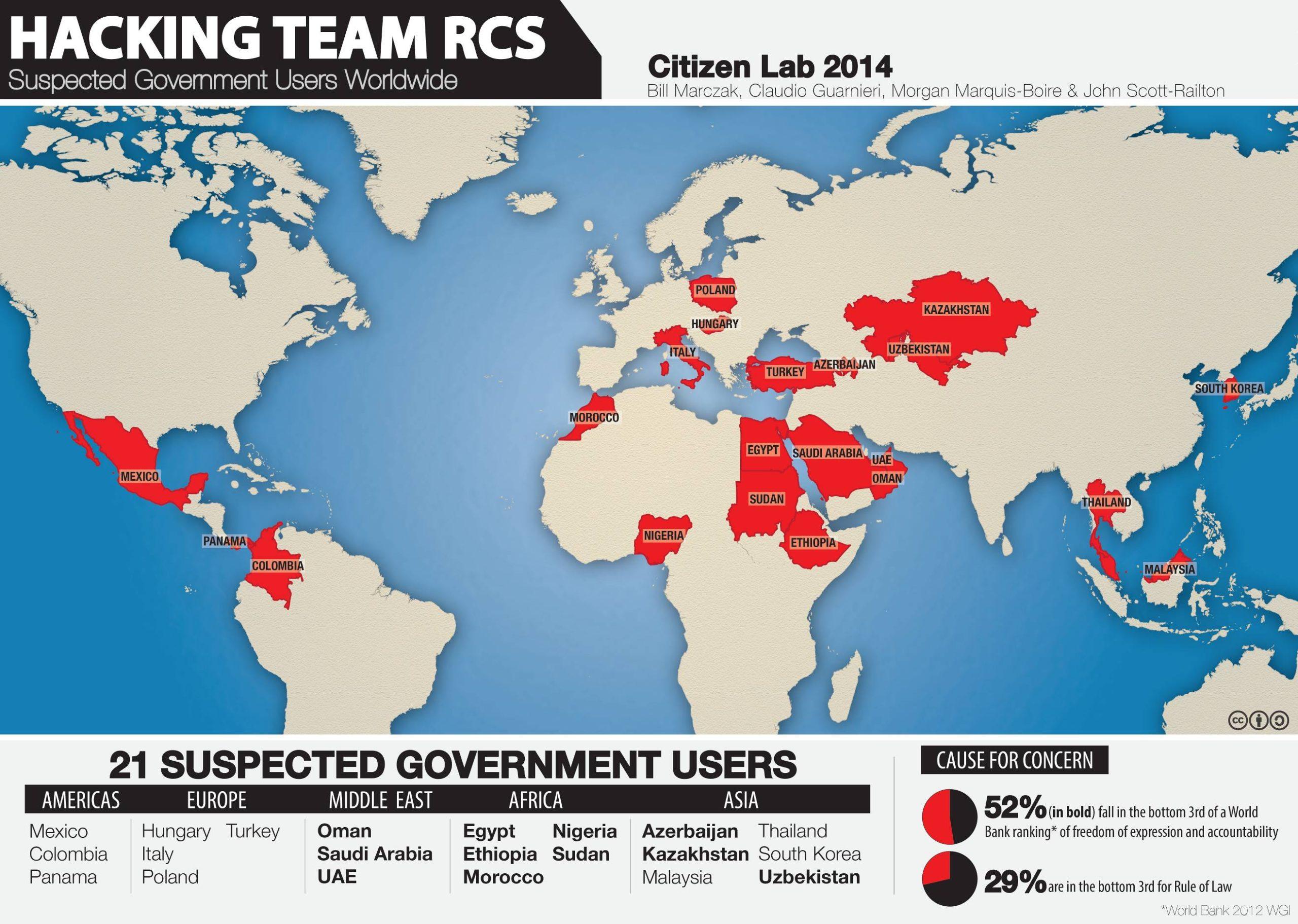

I governi che usano spyware: la mappa

di Carola Frediani – Per la prima volta la rete usata dai governi che usano il software dell’azienda italiana è stata radiografata da un rapporto pubblicato oggi.

Per la prima volta la rete utilizzata dai governi che usano il software dell’azienda italiana Hacking Team – che vende strumenti di hacking, intercettazione e sorveglianza – in particolare software trojan in grado di registrare pressoché tutta l’attività svolta su un computer (e nelle sue vicinanze) – è stata “radiografata” da un rapporto pubblicato oggi, che Wired ha potuto visionare in anteprima. Intitolato “Mapping Hacking Team’s Untraceable Spyware”, appena pubblicato dal laboratorio antisorveglianza Citizen Lab dell’Università di Toronto, e firmato dai ricercatori di sicurezza Bill Marczak, Claudio Guarnieri, Morgan Marquis-Boire, e John Scott-Railton, lo studio mappa l’infrastruttura segreta di server usati dai governi per raccogliere i dati sottratti ai computer dei loro target usando il software commercializzato dell’azienda con sede a Milano.

Attraverso lo studio delle tracce lasciate dal software trojan sviluppato da Hacking Team, denominato RCS (vedi loro video commerciale), e attraverso uno scan globale della rete, i ricercatori sostengono di aver individuato numerosi indirizzi IP in diversi Paesi che sarebbero serviti da server di comando e controllo di RCS. Inoltre avrebbero individuato la rete di proxy nascosti, cioè di server intermedi usati dai governi per mascherare il percorso delle informazioni sottratte dai computer target in modo da non permettere l’individuazione di chi controlla la destinazione finale delle informazioni – e quindi di chi ha presumibilmente voluto l’operazione di hacking e intercettazione.

Secondo i ricercatori la presenza di un punto di destinazione (endpoint) in un dato Paese indica che il governo o le agenzie di quello Stato stanno utilizzando i servizi di Hacking Team. Sulla base di questa indicazione – e di altre informazioni aggiuntive ricavate dall’analisi dei campioni di software RCS ritrovati dai ricercatori – il rapporto prova a individuare almeno 21 governi,che sospetta siano clienti di Hacking Team: Azerbaijan, Colombia, Egitto, Etiopia, Ungheria, Kazakistan, Corea, Malesia, Messico, Marocco, Nigeria, Oman, Panama, Polonia, Arabia Saudita, Sudan, Thailandia, Turchia, Emirati Arabi Uniti, Uzbekistan. E, naturalmente, Italia.

Alcuni di questi governi – afferma il rapporto – sono consideratiautoritari da alcuni indici sul livello di democrazia dei Paesi come The Economist’ 2012 Democracy Index. In particolare l’Azerbaijan, l’Etiopia, il Kazakistan, la Nigeria, l’Oman, Panama, l’Arabia Saudita, il Sudan, gli Emirati Arabi Uniti e l’Uzbekistan. Tra l’altro la scorsa settimana lo stesso Citizen Lab aveva rilasciato un precedente rapporto su Hacking Team, in cui sosteneva che il suo software RCS sia stato usato contro alcuni giornalisti etiopi espatriati, che lavorano nel network tv Ethiopian Satellite Television (ESAT). Almeno due reporter hanno ricevuto via Skype e mail degli allegati che nascondevano il trojan RCS, spiegavano i ricercatori, con il quale si sarebbe potuto accedere ai loro computer, le loro mail, le loro conversazioni Skype, e via dicendo. Il principale indiziato sembra essere il governo etiope, con il quale ESAT non ha rapporti particolarmente buoni.

Il rapporto diffuso oggi fa poi una breve analisi di ogni singolo Paese individuato, inclusa l’Italia. Che, essendo la patria d’origine di Hacking Team, “è uno degli utilizzatori più prolifici di RCS”,scrivono i ricercatori. I quali avrebbero identificato diversi campioni di malware utilizzati in contesto italiano oltre a unconsistente numero di server di destinazione (9), operati soprattuto da indirizzi IP di Telecom Italia, Fastweb Network Administration Staff e CSH&MPS srl. Su quest’ultima è opportuno aprire una parentesi: si tratta dell’azienda palermitana di Salvatore Macchiarella che era salita agli onori delle cronache quando la procura di Napoli aveva intercettato Luigi Bisignani(nell’ambito dell’inchiesta P4) usando appunto un software spiasoprannominato Querela e fornito – si disse all’epoca – proprio dalla CSH&MPS. Hacking Team non fu mai menzionata. Tuttavia l’ipotesi di una qualche relazione fra le due aziende (o almeno una forte somiglianza a livello software) era già emersa un anno fa.

Tornando al rapporto, come già accennato i ricercatori avrebbero tracciato l’infrastruttura segreta di raccolta dati utilizzata da chi impiega RCS, il software di Hacking Team. Il meccanismo utilizzato per nascondere il giro delle informazioni e quindi l’identità di chi le sta raccogliendo è quello dei proxy. Ovvero i dati sottratti al computer infettato dal trojan sono inviati a un primo server intermedio, che li rimbalza a un altro e così via, fino ad arrivare a quello finale (endpoint). E’ una tecnica simile a quella usata dalla rete Tor che infatti garantisce l’anonimato delle comunicaizoni. L’infrastruttura usata per gestire RCS però, scrivono i ricercatori, non appare condivisa: ogni governo usa la sua catena di proxy. In alcuni casi il rapporto avrebbe individuato tutta la catena: ad esempio un sever finale che sta in Messico è collegato a una serie di proxy che stanno tra Hong Kong, Gran Bretagna, Olanda e Stati Uniti.

“Lo scan dei server, insieme alle investigazioni su come viene usato RCS dai singoli Paesi, vuole essere un punto di partenza per esplorare come queste tecnologie invasive vengono utilizzate globalmente”, spiega a Wired.it Claudio Guarnieri, uno dei ricercatori che hanno firmato il rapporto. “La presenza di Paesi come Uzbekistan, Arabia Saudita, Sudan e l’utilizzo che abbiamo documentato in diverse occasioni del software contro giornalisti contraddicono lo scrupolo e il controllo che Hacking Team sostiene di avere nei confronti di diritti umani e legalità dell’utilizzo dei loro prodotti”.

Hacking Team dal suo canto ha sempre spiegato che il suo software è venduto esclusivamente a governi, e solo a quelli che non sono nelle liste nere dell’Unione Europea, degli USA e della Nato. Contattato da Wired per un’intervista, il responsabile della comunicazione di Hacking Team ha inviato la seguente dichiarazione: “Siccome la tecnologia è usata sia nel bene che nel male, le forze dell’ordine (law enforcement) devono avere strumenti per fermare terroristi, trafficanti di droga, pornografi, mercanti di sesso e altri criminali che si basano su internet, cellulari e computer. Hacking Team offre software per aiutarli in questa battaglia ma non conduce di per sé indagini o sorveglianza. Siccome il nostro software è potente, lavoriamo per evitare che finisca in mano di chi potrebbe abusarne”.

Tuttavia, secondo precedenti rapporti del Citizen Lab, abusi compiuti dai governi ci sarebbero stati. Tra alcuni dei casi evidenziati quello della testata online marocchina Mamfakinch e quello dell’attivista degli Emirati Arabi Uniti Ahmed Mansoor. Citizen Lab per altro ha evidenziato anche abusi compiuti con trojan commercializzati da altre aziende, come nel caso del software FinSpy prodotto dalla britannica Gamma Int. Inoltre evidenzia come in alcuni casi questi trojan appaiano veicolati da attacchi (exploit) forniti da un’azienda francese Vupen. Il modo più semplice e low cost per infettare qualcuno con un trojan è recapitargli una mail con un file infetto; tuttavia serve sempre l’azione dell’utente che deve aprire l’allegato. Un caso più evoluto di attacco invece sfrutta delle vulnerabilità del software usato dall’utente per iniettare il trojan senza che il destinatario faccia niente. Vupen è specializzata in questo genere di programmi.

Il fatto è che questi strumenti sono molto invasivi, permettendo un controllo totale del device infettato (oltre a funzionare da cimice per intercettazioni ambientali consentendo di attivare microfoni e videocamere, e registrando quindi potenzialmente anche situazioni molto private e personali che, in mano alle persone sbagliate, potrebbero essere facile mezzo di ricatto). Ma i dubbi sollevati dall’uso dei trojan da parte di agenzie investigative e governi restano anche quando si tratta di regimi democratici, perché aprono interrogativi su come eventuali fonti di prova sono raccolte. Eppure questo dibattito, che va oltre le aziende che producono simili strumenti, manca del tutto. “Se tu hai un controllo completo del mio pc, come posso sapere se ci hai messo dentro qualcosa? se hai fatto delle modifiche? se hai alterato delle prove?”, commenta a Wired.it Andrea Ghirardini, uno dei massimi esperti di informatica forense in Italia. Sui rischi di inquinamento delle prove aveva parlato tempo fa a Wired anche un altro esperto di cybersicurezza, Igor Falcomatà: “Il rischio c’è, sia involontario (il trojan potrebbe modificare i dati sul filesystem), che volontario (con dolo di chi lo manovra)”.

Il mercato dei trojan (o più in generale dei software RAT) appare per altro molto florido e a molteplici livelli. In rete si trovano, notaGhirardini, “molti software di questo tipo, a livello base, per soli 30-40 dollari”. Allora perché concentrarsi su Hacking Team? chiediamo a Guarnieri. “Il nostro obiettivo è dimostrare concretamente l’esistenza di queste problematiche ed incentivare un dibattito sulla legittimità e i rischi legati a queste tecnologie. In passato abbiamo pubblicato simili investigazioni su altre aziende che insieme ad Hacking Team tendono ad esporsi e ad essere più visibili sulle proprie attività. Hacking Team come ogni altra impresa simile non offre solo un trojan, ma anche infrastrutture, training e servizi professionali”, replica il ricercatore italiano.

Non è la prima volta che gruppi di attivisti ed esperti di security, compiendo una sorta di inversione di ruoli tra chi sorveglia e chi è sorvegliato, cercano di esporre informazioni sull’industria della sorveglianza. Lo scorso settembre Wikileaks aveva rilasciato una nuova tornata di Spy Files, pubblicando molti documenti e dati su questo genere di imprese, compresi gli spostamenti fisici di alcuni loro dirigenti.

Fonte: Wired

Ti è piaciuto questo articolo? Infoaut è un network indipendente che si basa sul lavoro volontario e militante di molte persone. Puoi darci una mano diffondendo i nostri articoli, approfondimenti e reportage ad un pubblico il più vasto possibile e supportarci iscrivendoti al nostro canale telegram, o seguendo le nostre pagine social di facebook, instagram e youtube.